ConfigMgr 3rd Party Anwendungen aktualisieren

Microsoft bietet passend zur ConfigMgr / WSUS Landschaft den System Center Updates Publisher 2011 an mit welchem 3rd Party Anwendungen aktualisiert werden können. Nach der Installation von SCUP läd dieser Update Kataloge herunter und übergibt diese dann an den WSUS bzw. Software Update Point. Beim nächsten Update Sync tauchen diese dann im Configuration Manager als "normale" Software Updates auf, später dazu mehr.

1) Installation SCUP

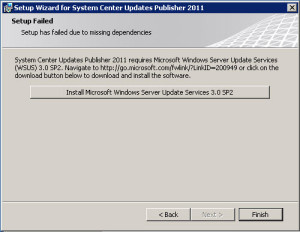

Nach dem Download des System Center Update Publisher 2011 (SCUP Download bei Microsoft) wird die Installation mit administrativen Rechten gestartet. Ich habe den SCUP parallel zur WSUS Konsole auf dem SUP instaliert. Die Installation dokumentiere ich hier nicht weiters, Standard Vorgehensweise. Allerdings mit einem Punkt der zu beachten ist:

Sofern der Zielrechner nicht Server 2012 / 2012R2 ist (WSUS 4.0) wird das Update KB972455 benötigt.

(generell sollte der WSUS up to date sein)

2) Konfiguration SCUP

Den SCUP immer mit Administrativen Rechten starten sonst kann die Patch-Freigabe schiefgehen.

Nach dem ersten Start muß der SCUP initital konfiguriert werden…

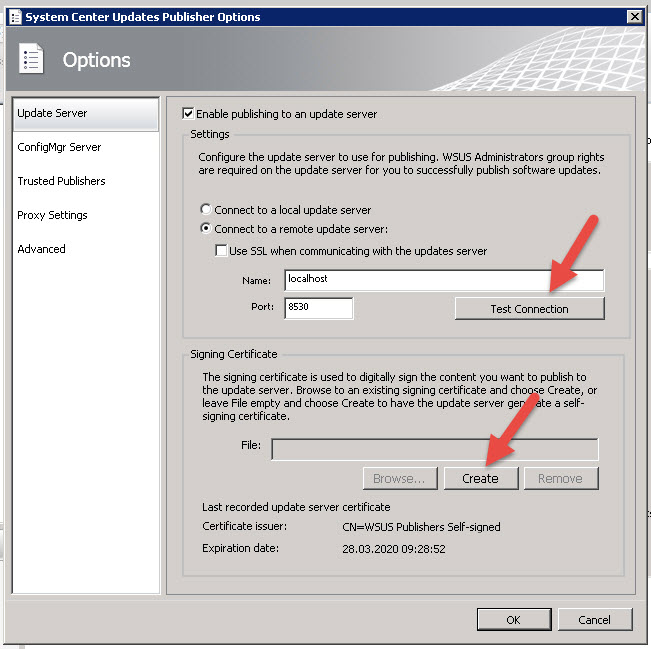

Zuerst wird die Verbindung zum WSUS eingerichtet und mit "Test Connection" überprüft. Für die Freigabe von Nicht-Microsoft Updates wird ein Zertifikat benötigt. Hier kann ein bereits vorhandes Zertifikat verwerndet werden, egal ob Self-Signed oder Public. Alternativ kann über "Create" ein WSUS Publishers Self-signed Zertifikat erstellt werden.

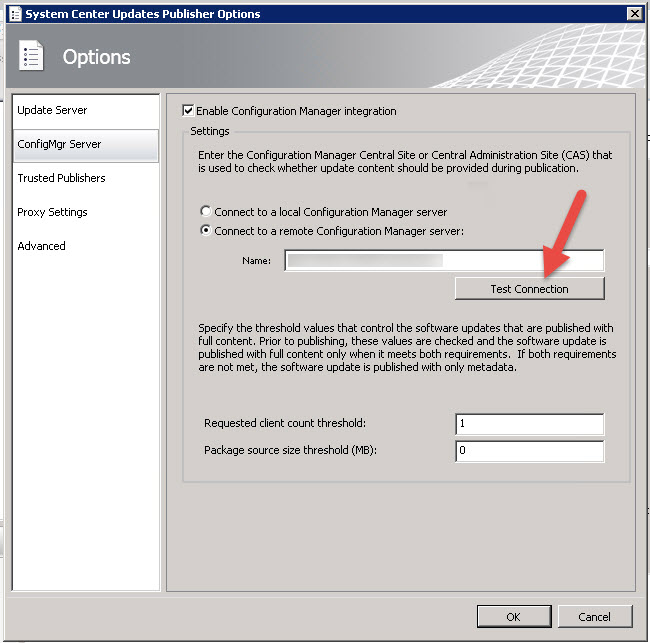

Anschließend wird die Verbindung zum ConfigMgr Management Point bzw. CAS eingerichtet und getestet.

Die Proxy Settings sollten selbterklärend sein.

3) WSUS Publisher Zertifikat verteilen & WSUS GPO anpassen

Das verwendete Zertifikat muss nun verteilt werden. Benötigt wird es auf aus dem WSUS/SCUP Server, dem ConfigMgr Server und allen Rechnern wo später die Updates installiert werden sollen und/oder eine ConfigMgr Console läuft.

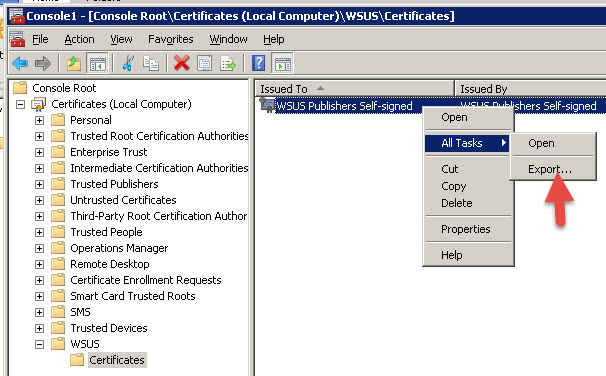

Das in Schritt 2 generierte Zertifikat muss zuerst als DER codeded binary X.509 exportiert werden:

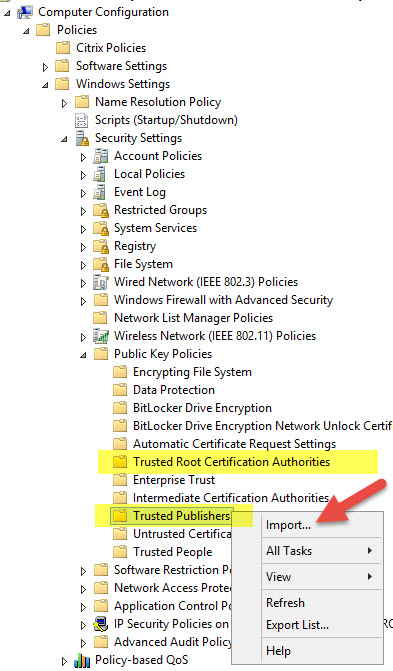

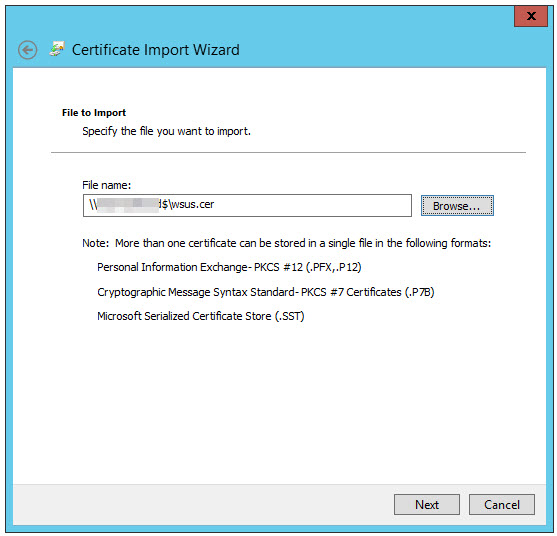

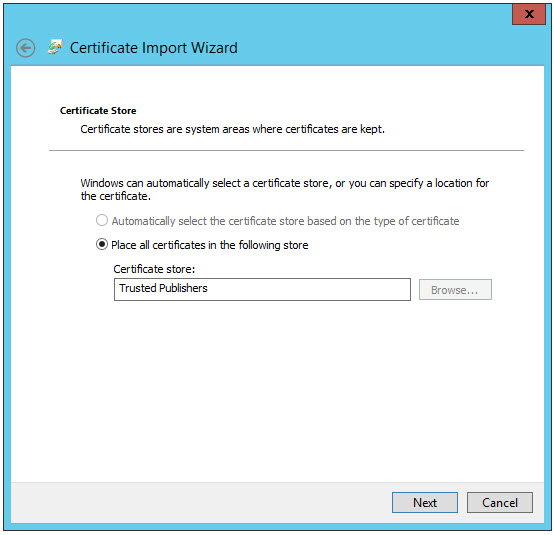

Das CER muss nun auf den entsprechenden Maschinen als "Trusted Root Certification Authorities" (Vertrauenswürdige Stammzertifizierungsstellen) und als "Trusted Publishers" (Vertrauenswürdige Herausgeber) Zertifikat eingetragen werden. Die kann wahlweise von Hand (mmc -> Zertifikate) oder per Gruppenrichtlinie global umgesetzt werden:

–>

–>  –>

–>

(gleiche Vorgehensweise füt den Trusted Root Certification Authorities Strore)

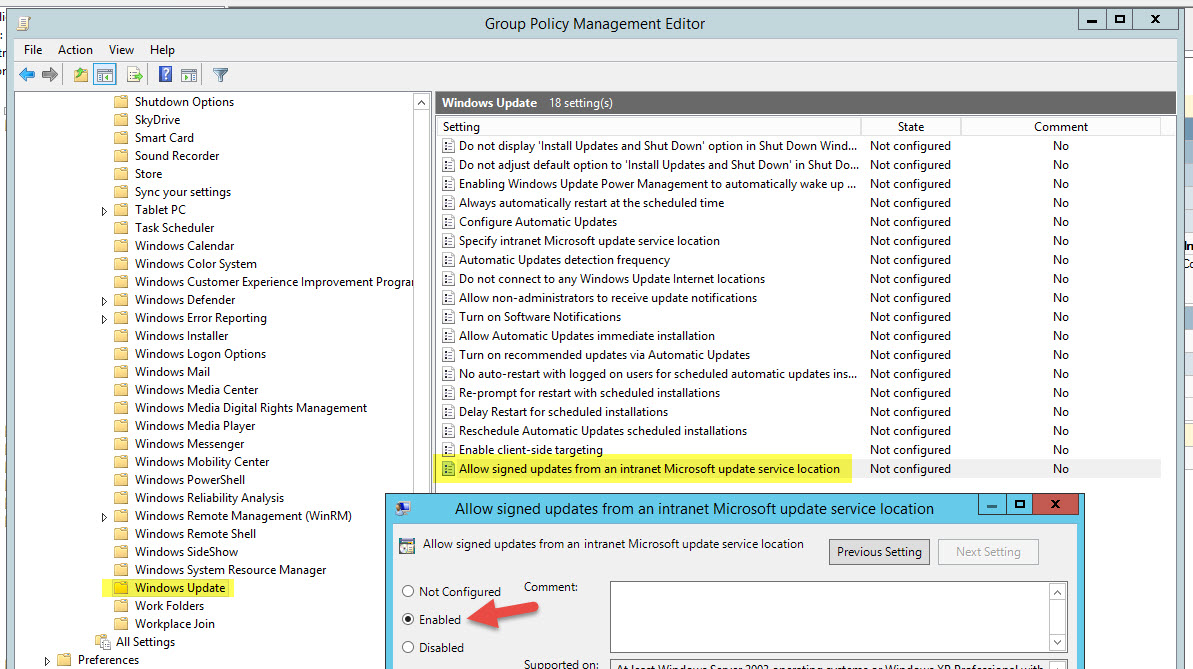

Als letzter Schritt muss noch der Windows Updater so umkonfiguriert werden, dass selbstsignierte Updates auch installiert werden. Dies kann auch bequem über eine Gruppenrichtlinie verteilt werden:

GPO \ Computer Configuration \ Policies \ Administrative Templates \ Windows Components \ Windows Update

Allow signed updates from an intranet Microsoft update service location –> Enabled

Weiter geht es im nächsten Beitrag mit dem Veröffentlichen erster Updates… :-)