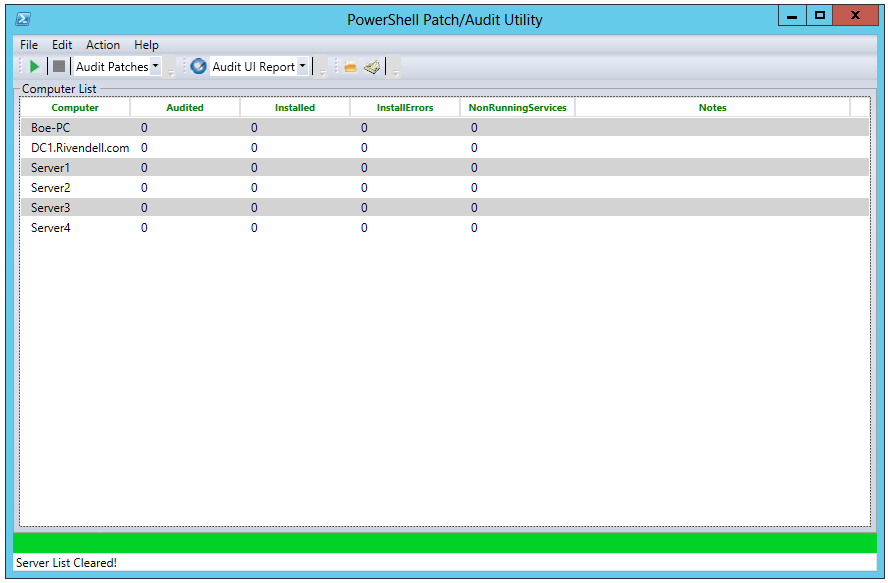

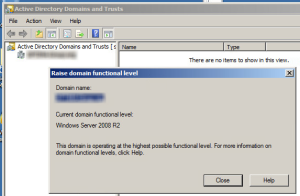

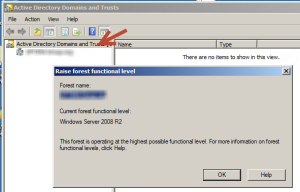

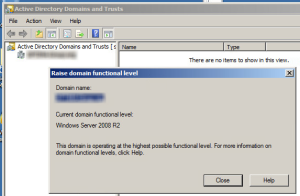

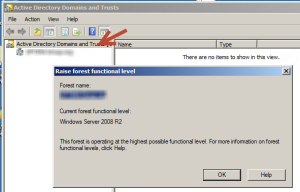

Nun endlich ist es soweit, das Active Directory Upgrade von 2008 R2 auf 2012 R2 steht an. Nach einigem Abwägen habe ich mich für ein Inplace Upgrade entschieden da all meine Domain Controller bereits auf Windows Server 2008 R2 installiert sind. Zuerst habe ich den Domain und Forest Functional Level überprüft, bei mir war dieser bereits auf Windows Server 2008 R2:

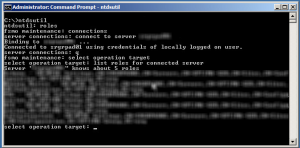

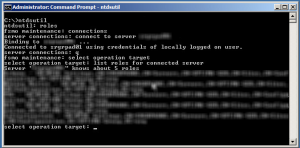

Danach habe ich überprüft, ob der Server eine FSMO Rolle hat. Beim ersten Domain Controller dies der Schmema Master und Domain Naming Master welche ich mit ntdsutil.exe auf einen anderen DC übertragen habe. Laut Technet sollte das Inplace Upgrade auch mit FSMO Rollen auf dem Server funktionieren habe ich aber nicht getestet.

Verschieben der Rollen geht dann entsprechend mit Transfer Schema Master, Transfer Naming Master, usw.

Verschieben der Rollen geht dann entsprechend mit Transfer Schema Master, Transfer Naming Master, usw.

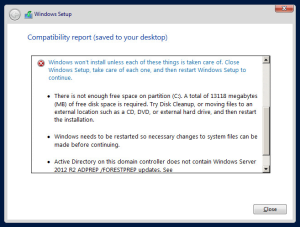

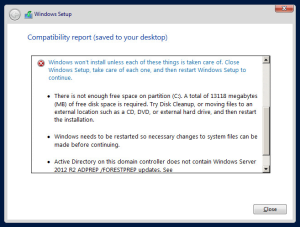

So Vorbereitet ging es los, SW_DVD9_Windows_Svr_Std_and_DataCtr_2012_R2_64Bit_English_-3_MLF_X19-53588.ISO mounten und setup.exe ausführen. Das Pre-Requirement Check hat dann gleich die ersten "Probleme" festgestellt: Festplattenplatz auf C: (Datenträger vergrößern), Server ist im Reboot Pending State (Neustart benötig) und es fehlt das adprep /forestprep. Siehe http://go.microsoft.com/fwlink/?LinkId=113955

Domänen Gesamtstrukturschema vorbereiten

Auf der Windows Server 2012 R2 CD befindet sich das adprep Tool im Ordner \support\adprep. Mit adprep /forestprep wird das Schmema auf die aktuelle Version 69 aktualisiert, mit adprep /rodcprep wird doe Gesamtstruktur für Read Only Domain Controllers (RODC) vorbereitet. Abschliessend noch mit adprep /domainprep alles aktualisieren.

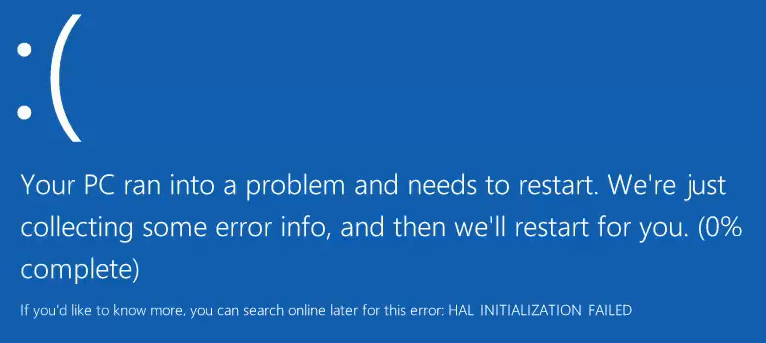

VMware ESX Stolperfalle

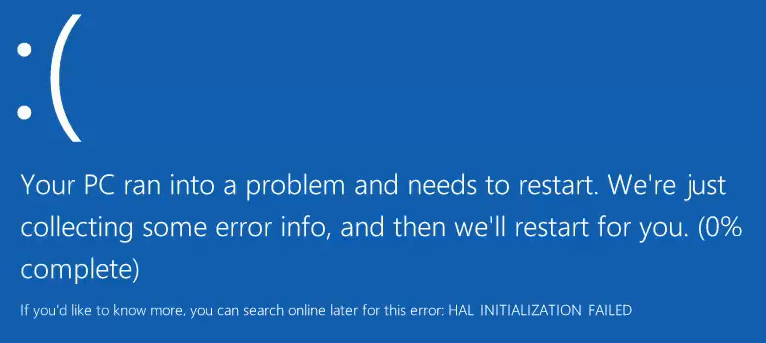

Mein Win2008R2 Server lief ursprünglich auf einem VMware ESX 4.x Server. VMware 4 unterstützt kein WinPE4 und damit kein Windows 8 bzw. 2012 weshalb das Setup bei ersten Reboot mit einem Bluescreen abgestürzt ist:

Die Lösung ist simpel, ein einfaches Hardware Upgrade der Virtuellen Maschine auf Version 10 löst das Problem. Dazu muss das Guestsystem natürlich auf einem ESX 5 Server ausgeführt werden.

Cleanup

Das Inplace Upgrade ist ansonsten sauber durchgelaufen, lediglich die fixe IP Adresse musste ich von Hand erneut zuweisen. Selbst der Virenscanner wurde übernommen. Das verbleibende Windows.Old Verzeichnis kann über das Disk Cleanup Tool entfernt werden – dazu muss man jedoch das Desktop Experience Feature nachinstallieren.